宝塔面板屏蔽 Censys的配置方法(防止源站 IP 泄露)

Censys 搜索引擎很强大。Censys 每天都会扫描 IPv4 地址空间,以搜索所有联网设备并收集相关的信息,并返回一份有关资源(如设备、网站和证书)配置和部署信息的总体报告。

在 IP 前加上 https 访问时,Nginx 会自动返回该网站的 https 证书,从而暴露相关域名信息。哪怕是套了 CDN 也还是会被扫到。Censys 还会扫描端口,例如 80、8000、8080、443、4433。

所以为了防止,自己的网站被攻击我们需要屏蔽掉 Censys 的扫描。据我所知有四种办法,分部是屏蔽 Censys 的 UA、屏蔽 Censys 的 IP 段、建立虚假网站以及使用 Nginx 的特性。四种方法,选其一即可。当然如果你觉得不够安全,可以都使用。

系统: ubuntu22.04

nginx: 1.25.5

1.屏蔽 Censys 的 IP 段

Censys 的 IP 段在其官网有。我的机子使用的是 Ubuntu 系统,带有 UFW 防火墙,按照下面的命令建立规则即可。

Censys IP段 :https://support.censys.io/hc/en-us/articles/360043177092-Opt-Out-of-Data-Collection

复制以下命令到ssh终端运行:

sudo ufw deny from 162.142.125.0/24 sudo ufw deny from 167.94.138.0/24 sudo ufw deny from 167.94.145.0/24 sudo ufw deny from 167.94.146.0/24 sudo ufw deny from 167.248.133.0/24 sudo ufw deny from 199.45.154.0/24 sudo ufw deny from 199.45.155.0/24 sudo ufw deny from 206.168.34.0/24 sudo ufw deny from 2602:80d:1000:b0cc:e::/80 sudo ufw deny from 2620:96:e000:b0cc:e::/80 sudo ufw deny from 2602:80d:1003::/112 sudo ufw deny from 2602:80d:1004::/112

重载ufw生效,重启nginx

sudo ufw reload #重载ufw ufw status # 查看状态 sudo systemctl reload nginx # 重启nginx

2.屏蔽 Censys 的 UA

如果你使用了 CDN ,那么就要在 CDN 中屏蔽掉 Censys 扫描使用的 UA。

Censys 扫描使用的 UA 如下:

Mozilla/5.0 (compatible; CensysInspect/1.1; +https://about.censys.io/)

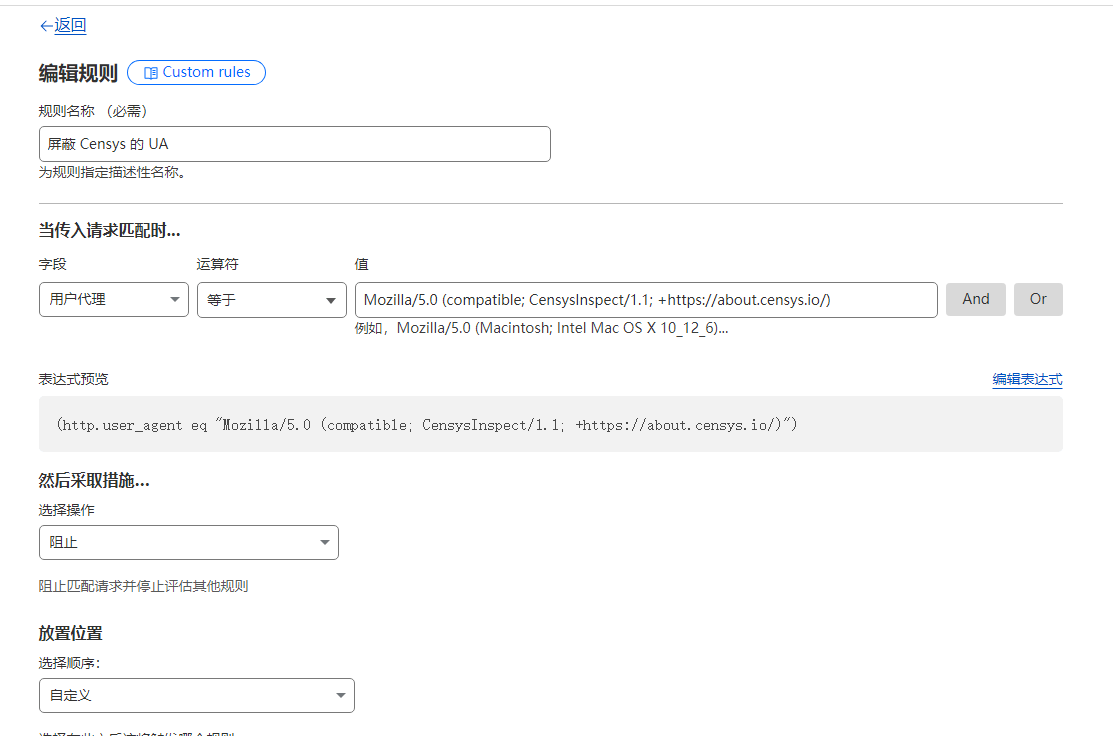

例如cloudflare cdn

安全性–WAF–自定义规则

字段:用户代理

运算符: 等于

值:Mozilla/5.0 (compatible; CensysInspect/1.1; +https://about.censys.io/)

3.使用 Nginx 新特性(推荐)

Nginx 1.19.4 版本以上,新增了一个特性,ssl_reject_handshake 在 IP 访问时会终止 TLS 握手,也就不会暴露域名了。

例如宝塔面板:

在 /www/server/panel/vhost/nginx 目录找到 0.default.conf 删除原有代码,添加如下代码:

server {

listen 443 ssl default_server;

# 如果有 IPv6 地址的需要,则加入下面这行。

# listen [::]:443 ssl default_server;

ssl_reject_handshake on;

}

重启nginx生效::

/etc/init.d/nginx restart

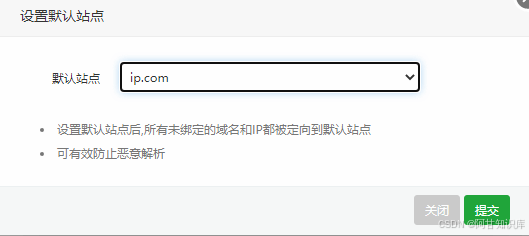

4.建立虚假网站

网站是一个纯静态网站,网站的文件,除了 .htaccess 和 .user.ini 这两个文件,其他的全删除。添加自签的空白 SSL 证书,强制 HTTPS,设置为默认网站

1.生成自签名证书(一路回车键)

mkdir -p /opt/signcert && cd /opt/signcert openssl req -x509 -newkey rsa:4096 -keyout OpenLiteSpeed-key.pem -out OpenLiteSpeed-cert.pem -nodes -days 365 # 一路回车

2.替换证书

cat /opt/signcert/OpenLiteSpeed-cert.pem > /www/server/panel/vhost/cert/ip.com/fullchain.pem cat /opt/signcert/OpenLiteSpeed-key.pem > /www/server/panel/vhost/cert/ip.com/privkey.pem /etc/init.d/nginx restart

3.下一步到假站点保存一下ssl证书使其生效

设置假站点为默认站点

完结!

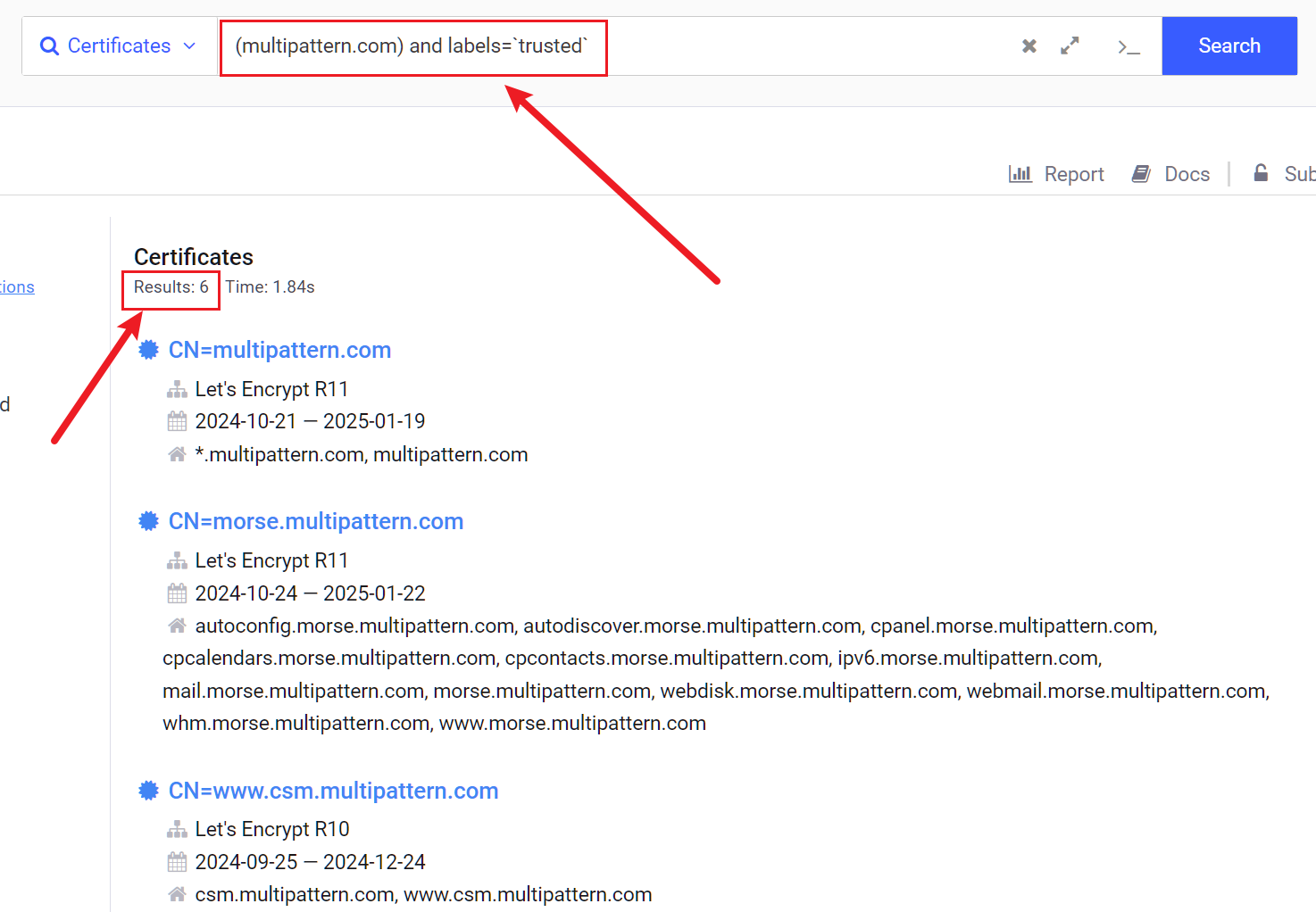

5.利用censys查询所需要的信息

First open this website: https://search.censys.io/

1、打开网站https://search.censys.io/

Then enter: services.http.response.headers.location: account.jetbrains.com/fls-auth in the search box, click Search, the website will retrieve many IP addresses

2、在输入框数据 services.http.response.headers.location: account.jetbrains.com/fls-auth后点击Search,网站会返回许多地址

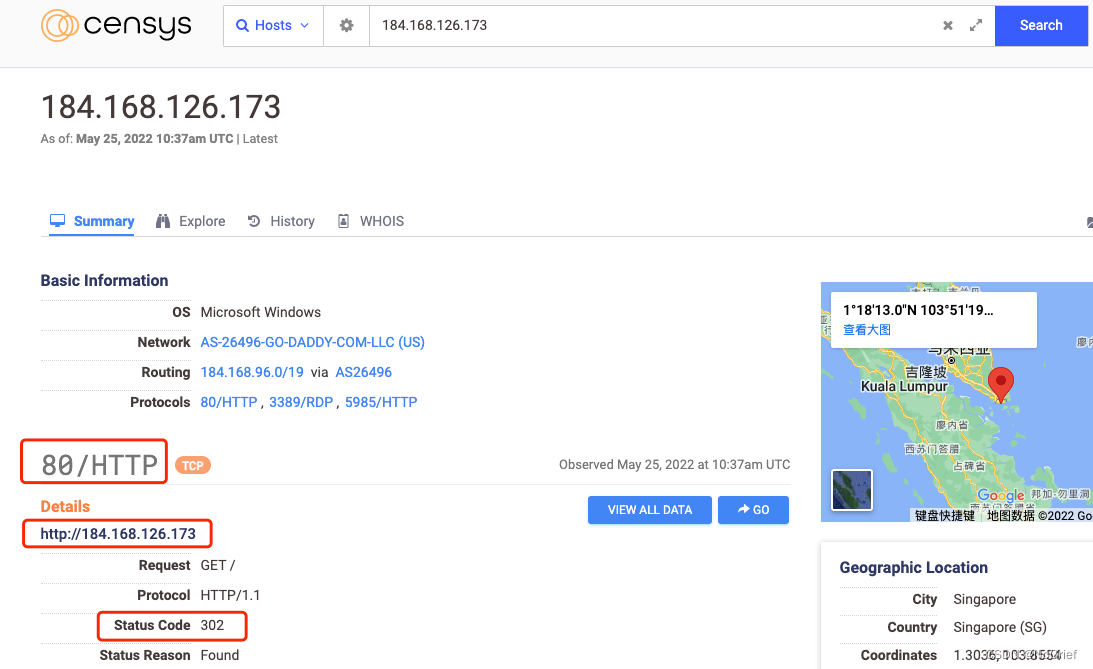

Click any IP address to view the details page, make sure the Status Code under the 80/HTTP address is 302, then copy the IP address here in Detail as our License Server address

3、点击任何一个地址,并查看详情页,确定端口为80的地址状态码为302。复制ip地址。

4. As above, enter the address and click Activate 最后点击Activate按钮即可。

更多文章

-

从流量变现到信任变现:个人站长的私域运营方法论

在互联网的早期阶段,获取流量是每个网站的核心目标。然而,随着市场竞争加剧和用户注意力分散,单纯依靠流量变现变得越来越困难。今天,越来越多的个人站长开始转向构建基于信任的私域运营模式,通过微信生态(如公众号、小程序)结合会员制,打造“内容+社群+付费服务”的生态系

-

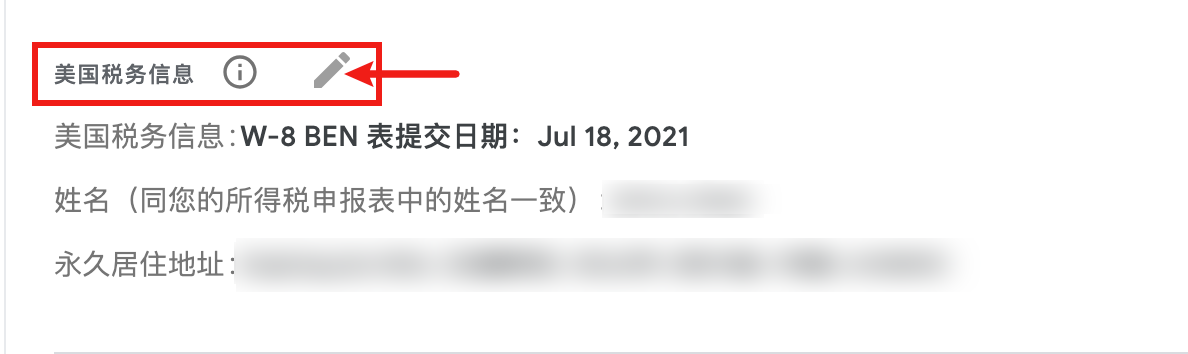

Google AdSense美国税务信息填写指南 W-8BEN表单如何填写?

目录为什么需要提供 Google AdSense 美国税务信息?什么是 W-8BEN 表单?常见的 W-8 表单类型:W-8BEN 适用对象:如何填写 W-8BEN 表单?情况一:初次填写美国税务信息情况二:修改已提交的税务信息填写 Adsense 美国税务信息W-8BEN 表单填写步

-

CloudFlare官方免费CNAME接入配置教程

目录一、功能简介二、配置接入订阅CloudFlare for SaaS设置源站添加自定义主机名验证域名所有权SaaS域名解析三、结语从2021年11月开始,CloudFlare禁用了Partner使用的zone_setAPI以避免滥用(因为该API接入不需要验证域名所有权),通过Par

-

通过Censys引擎,教你绕过 CDN 精准找到源站IP

前言 大家好,我是VoltCary当我们谈论绕过CDN查找真实IP的时候,不得不提到SSL证书,它确实是我们寻找真实IP的一大利器,至于为什么SSL证书会导致源站IP泄露?很多人或许没有深入了解这个问题。目前好像还没有几篇文章详解过,只是将其作为绕过CDN查找源站IP文章中一部分。 为

-

使用高防服务器或者高防CDN后为什么还会出现源站IP被打

近来站长们应该基本都遇到过 DDOS 攻击,特别是 CC,如果放任不管,会导致服务器资源紧张,导致用户无法正常访问。有时间就算接入了高防服务器,源站 IP 还是被打,网站打不开。 为什么出现源站 IP 被打这种情况?出现源站 IP 被打怎么办? 在使用 DDoS 高防服务后,如果还存在